L'essor du Zero Trust Security

Le modèle de sécurité traditionnel, basé sur la confiance implicite du périmètre réseau, est de plus en plus obsolète face à l’évolution rapide des menaces cybernétiques et à la montée du télétravail et des environnements hybrides. Le Zero Trust Security émerge comme une approche moderne et efficace, où aucun utilisateur ou appareil n'est automatiquement digne de confiance, même à l'intérieur du réseau. En imposant une vérification systématique à chaque tentative d'accès, il renforce la sécurité tout en s’adaptant aux besoins d'une infrastructure IT décentralisée. Cette veille technologique explore l'essor du Zero Trust, son adoption croissante, ses impacts pour les professionnels IT et les défis liés à sa mise en œuvre dans les entreprises.

1.Pourquoi le Zero Trust devient incontournable ?

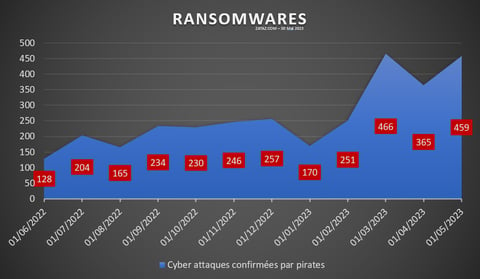

Face à l’augmentation des cyberattaques, au développement du télétravail et à la généralisation des environnements hybrides (cloud, SaaS, BYOD), le modèle de sécurité traditionnel basé sur un périmètre de confiance montre ses limites. Les attaques de type ransomware, les compromissions de comptes et les mouvements latéraux au sein des réseaux internes exigent une nouvelle approche : le Zero Trust Security (ZTS).

Contrairement aux approches classiques qui partent du principe que tout ce qui est à l’intérieur du réseau est fiable, le Zero Trust adopte une posture de défiance permanente. Chaque utilisateur, chaque appareil et chaque application doivent continuellement prouver leur légitimité avant d’accéder aux ressources.

L'augmentation des cyberattaques

Les ransomwares et les attaques par hameçonnage exploitent les failles des modèles traditionnels.

L'essor du télétravail et du cloud

Les infrastructures IT étant de plus en plus distribuées, la sécurisation basée sur le périmètre réseau est devenue inefficace.

Les régulations et obligations légales

Des cadres comme le décret américain sur la cybersécurité de 2021 imposent la mise en place de Zero Trust dans les agences fédérales.

Évolutions des menaces internes

De plus en plus d'attaques proviennent de l'intérieur de l'organisation, que ce soit par des employés malveillants ou par des acteurs externes ayant acquis des accès légitimes.

2.Tendances et adoption du Zero Trust

De plus en plus d’entreprises et d’organisations publiques adoptent le Zero Trust. Selon une étude de Gartner, d’ici 2025, 60 % des entreprises auront adopté une stratégie Zero Trust, contre seulement 10 % en 2020. Cette tendance est accélérée par plusieurs facteurs

Le Zero Trust évolue avec des technologies de plus en plus avancées :

Zero Trust Network Access (ZTNA)

Remplace les VPN traditionnels en sécurisant l’accès aux ressources selon l’identité et le contexte utilisateur. Contrairement aux VPN, qui accordent un accès large au réseau, le ZTNA applique une segmentation stricte et un accès conditionné aux applications spécifiques. Les solutions comme Zscaler Private Access, Palo Alto Prisma Access et Netskope permettent une implémentation fluide de cette approche.

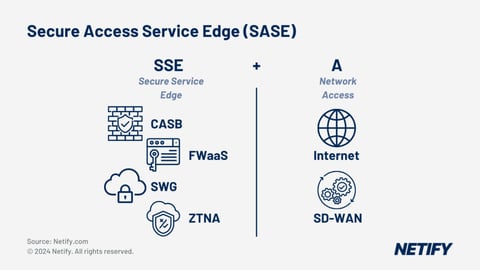

SASE (Secure Access Service Edge)

Fusionne les principes du Zero Trust avec la gestion de la sécurité et du réseau dans un modèle basé sur le cloud. SASE intègre des fonctionnalités comme le ZTNA, le SWG (Secure Web Gateway), le CASB (Cloud Access Security Broker) et le SD-WAN, permettant une connectivité sécurisée et optimisée, peu importe l’emplacement des utilisateurs.

Sécurité basée sur l'IA et l'apprentissage automatique

L’intelligence artificielle permet d’analyser les comportements des utilisateurs et d’anticiper les menaces en temps réel.

Posture de sécurité adaptative

Les accès sont accordés ou refusés dynamiquement en fonction de l'analyse continue du risque

Gestion des accès contextuels

Utilisation de signaux en temps réel (Localisation, type d'appareil, comportement utilisateur) pour ajuster les permissions dynamiquement.

Machine Learning adaptatif

Améliore la détection des anomalies et automatise les réponses aux incidents grâce à des modèles prédictifs avancés

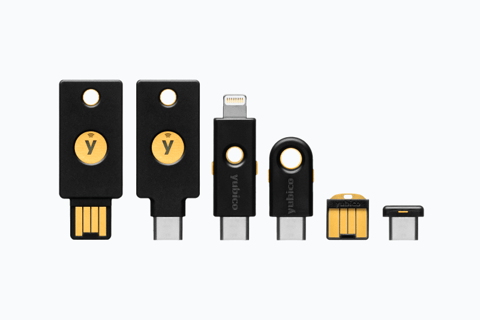

Authentification sans mot de passe

Utilisation de biométrie, de clés de sécurité FIDO2 et de jetons cryptographiques pour éliminer les risques liés aux mots de passe.

3.Principes et mise en oeuvre

Le Zero Trust repose sur plusieurs concepts fondamentaux :

Vérification systématique : Chaque tentative d'accès est contrôlée, qu'elle provienne de l'intérieur ou de l'extérieur du réseau.

Principe du moindre privilège : Réduction des accès aux ressources selon les besoins précis des utilisateurs.

Micro-segmentation : Limitation des mouvements latéraux en cloisonnant les ressources critiques.

Surveillance continue et réponse aux incidents : Analyse des comportements en temps réel pour détecter toute activité suspecte.

Approche Identity-Centric Security : L’identité et le contexte utilisateur sont au centre des décisions d’accès.

Pour mettre en place le Zero Trust, plusieurs étapes sont essentielles :

Identification des ressources critiques et des utilisateurs ayant besoin d’y accéder.

Implémentation de l’authentification forte (MFA, biométrie, Passkeys, FIDO2).

Micro-segmentation des accès via des solutions comme Cisco, Palo Alto ou Zscaler.

Surveillance et analyse comportementale avec des outils SIEM et XDR (Microsoft Sentinel, Splunk, CrowdStrike).

Mise en place d’une politique de conformité et de gouvernance des accès pour assurer un suivi constant.

4.Impacts pour les professionnels IT

4.1 Nouvelles compétences requises

Maîtrise des solutions IAM (Identity and Access Management) et MFA (Multi-Factor Authentication) : L’IAM fait référence à la gestion des identités numériques des utilisateurs et de leurs accès aux ressources d'une organisation. La MFA renforce la sécurité en exigeant plusieurs vérifications d’identité avant l’accès.

Connaissance des outils de segmentation et ZTNA (Zero Trust Network Access) : Les solutions ZTNA permettent un contrôle d'accès plus fin aux ressources, en s’appuyant sur l’identité et le contexte de l'utilisateur, tandis que la segmentation réseau empêche les mouvements latéraux des attaquants.

Gestion et analyse des journaux de sécurité (SIEM, XDR) : Le SIEM (Security Information and Event Management) collecte et analyse les événements de sécurité, tandis que l'XDR (Extended Detection and Response) étend cette surveillance à tous les niveaux du réseau, des endpoints et du cloud.

Compréhension des architectures Zero Trust et des frameworks associés (NIST 800-207, Forrester ZTX) : Le NIST 800-207 est une référence sur la mise en œuvre d’architectures Zero Trust, tandis que le Forrester ZTX élargit ces principes pour inclure des outils avancés comme l’IA.

4.2 Défis et résistances

Complexité d’intégration : Adapter l’existant à un modèle Zero Trust peut être coûteux et nécessite une refonte des politiques de sécurité. La transition peut aussi être longue et difficile à mettre en œuvre dans des infrastructures complexes.

Formation et acculturation : Les utilisateurs doivent être sensibilisés aux nouvelles politiques de sécurité et aux changements dans leur expérience utilisateur. L’adoption du Zero Trust nécessite une transformation de la culture de sécurité au sein de l’entreprise.

Évolution réglementaire : Les entreprises doivent se conformer aux nouvelles normes de cybersécurité et s’assurer que leur implémentation respecte les exigences de conformité, comme les normes ISO 27001 ou le RGPD (Règlement Général sur la Protection des Données).

4.3 Changements organisationnels

Collaboration inter-équipe : Les équipes réseau, système et sécurité doivent travailler ensemble pour déployer et maintenir une architecture Zero Trust efficace. Cela nécessite une coopération accrue pour assurer une gestion homogène des accès.

Changement de culture sécurité : Le Zero Trust impose une approche de sécurité continue et basée sur la vérification systématique, ce qui requiert une évolution de la culture sécurité au sein de l’entreprise, avec une vigilance accrue face aux menaces.

5. Cas d'usage et retours d'expérience

Google et BeyondCorp

Google a été l'un des pionniers du Zero Trust avec son initiative BeyondCorp, qui a permis d'éliminer les VPN traditionnels et de sécuriser l'accès à ses ressources selon le principe de vérification continue.

Microsoft et son Zero Trust Adoption Framework

Microsoft intègre le Zero Trust dans son écosystème via Azure AD Conditional Access, Defender for Identity et Microsoft Sentinel, facilitant l'adoption pour les entreprises utilisant ses solutions cloud.

Le gouvernement américain

Le gouvernement américain a imposé le Zero Trust aux agences fédérales pour renforcer leur cybersécurité.

Banques & Assurances

Les Banques & Assurances adoptent massivement ce modèle pour limiter les risques liées aux fraudes et aux intrusions internes.

6. Sources & Références

Gartner – "The Future of Zero Trust Security" (2024)

NIST Special Publication 800-207 – "Zero Trust Architecture"

Microsoft Security Blog – "Zero Trust Adoption Framework"

Google BeyondCorp – "Implementing Zero Trust in Cloud Environments"

Rapport Forrester – "Zero Trust Market Trends 2024"

Cisco – "Zero Trust Security for Enterprise Networks"

Palo Alto Networks – "ZTNA vs VPN: The Future of Secure Access"

7. Conclusion

Le Zero Trust Security s’impose comme une réponse aux défis de la cybersécurité moderne. Son adoption croissante et son intégration avec des technologies innovantes en font un sujet central pour les professionnels IT. La transition vers ce modèle nécessite une adaptation des infrastructures et des compétences, mais elle garantit une protection accrue face aux cybermenaces actuelles et futures. Les entreprises doivent dès maintenant envisager des stratégies Zero Trust pour assurer une résilience face aux cyberattaques et anticiper les futures exigences réglementaires.